Deep Insight 丨 密碼安全怎么解?

HOW TO SOLVE PASSWORD SECURITY?

本文為億格云安全系列欄目《Deep Insight》第1篇

近日,黑客組織RansomHouse對(duì)外宣布,他們?nèi)肭至诵酒揞^AMD的網(wǎng)絡(luò),從中竊取了450GB的數(shù)據(jù)。入侵過(guò)程中并沒(méi)有用到高深的手法,而是因?yàn)锳MD的員工使用了“123456”、“password”、“Welcome1”等簡(jiǎn)單密碼。同時(shí),黑客還嘲諷AMD這樣的高科技公司在安全上的承諾僅僅是句漂亮的話語(yǔ)(“just beautiful words” ),而并沒(méi)有真正的安全性。

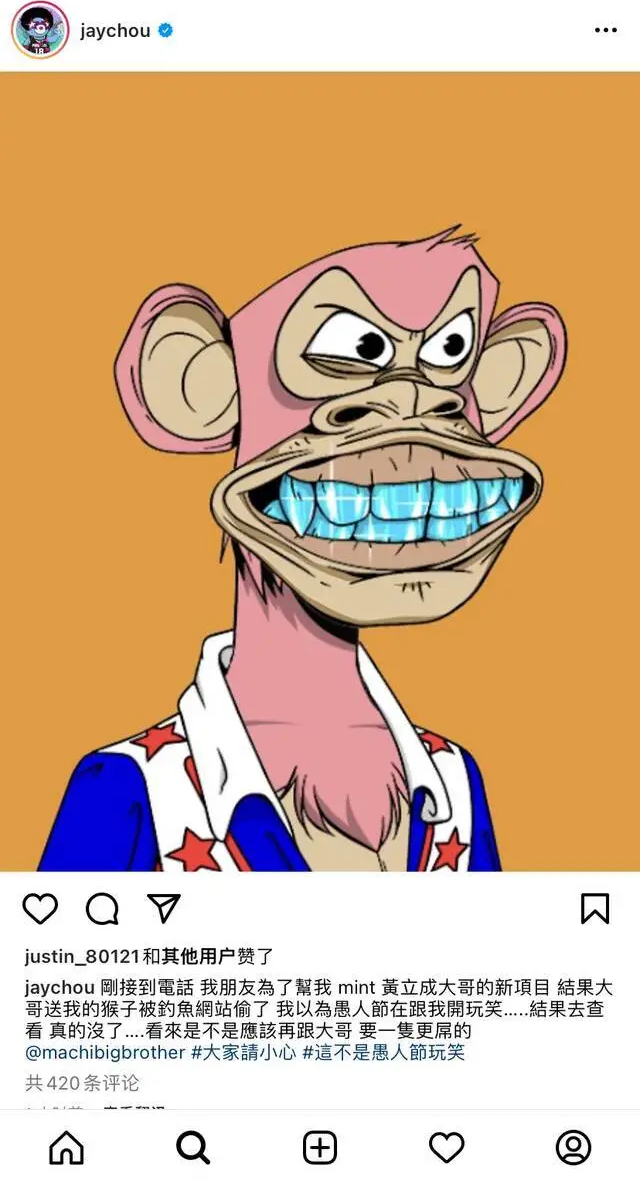

類似的由密碼丟失導(dǎo)致的入侵或數(shù)據(jù)泄露事件并不是個(gè)例,除了弱密碼,釣魚攻擊、暴力破解、撞庫(kù)攻擊都是密碼的常見威脅。前不久周杰倫就因?yàn)樵馐茚烎~攻擊導(dǎo)致自己名下的NFT被盜。

在上世紀(jì)60年代,密碼就被麻省理工發(fā)明出來(lái)用于大型分時(shí)系統(tǒng)中,然而在1966年麻省理工就因?yàn)橐黄疖浖腂ug導(dǎo)致該系統(tǒng)所有用戶的密碼泄露,這也許是世界上首個(gè)密碼泄露事件。然而大半個(gè)世紀(jì)過(guò)去了,我們不禁要問(wèn),為什么這么重要的密碼安全問(wèn)題一直沒(méi)有得到有效解決,反而愈演愈烈?

人是最薄弱環(huán)節(jié)

我們?cè)诤芏喟踩珗?bào)告中都看到這樣的觀點(diǎn):人是網(wǎng)絡(luò)安全中最薄弱的環(huán)節(jié)。這是有很多真實(shí)數(shù)據(jù)支撐的,Verizon發(fā)布的《2022年數(shù)據(jù)泄露調(diào)查報(bào)告》顯示,82%的數(shù)據(jù)泄露都是人為因素導(dǎo)致,包括社會(huì)工程學(xué)攻擊、弱口令、配置錯(cuò)誤等等。

我們所有人都知道AMD員工使用的“123456”密碼很不安全,但是這個(gè)密碼一直以來(lái)都是占據(jù)最常用密碼列表的榜首。2022年最新的常用密碼統(tǒng)計(jì)顯示,使用最多的前10個(gè)密碼如下:

①123456

②123456789

③qwerty

④password

⑤12345

⑥qwerty123

⑦1q2w3e

⑧12345678

⑨111111

⑩1234567890

如果用戶使用了這樣的密碼,攻擊者可以在1秒內(nèi)成功破解。即使有過(guò)這么多的慘痛案例,還是有大量用戶甚至企業(yè)員工為了自己方便,使用了這些簡(jiǎn)單的密碼。

撞庫(kù)是密碼的另外一個(gè)威脅,撞庫(kù)指的是拿已經(jīng)泄露的密碼去嘗試登錄其他網(wǎng)站。據(jù)GoodFirms調(diào)查統(tǒng)計(jì),45.7%的用戶會(huì)在不同的網(wǎng)站或應(yīng)用中使用相同的密碼,所以攻擊者獲得了一份泄露的密碼庫(kù),拿這些密碼就有很大的概率能登錄其他的網(wǎng)站。撞庫(kù)攻擊已經(jīng)成為黑客最常用的攻擊手法之一,向來(lái)以安全著稱的蘋果也遭受過(guò)撞庫(kù)攻擊。

相信很多人都有過(guò)類似的經(jīng)歷,密碼總是容易忘記,然后將密碼寫在記事本、便簽、云筆記中。以云筆記為例,如果攻擊者通過(guò)撞庫(kù)登錄了云筆記,就獲得了用戶記錄的所有的密碼。如果攻擊者盜取了郵箱密碼后也可以通過(guò)找回密碼功能來(lái)登錄云筆記。在攻防演練中已經(jīng)有很多案例是通過(guò)云筆記泄露的密碼進(jìn)一步突破的。

這些常見的密碼泄露途徑都是人的因素導(dǎo)致的,而人是很難改變的,導(dǎo)致這個(gè)最薄弱的環(huán)節(jié)一直以來(lái)都沒(méi)有明顯的改善。

從這些案例中我們可知,完全依賴人的安全意識(shí)提升是不現(xiàn)實(shí)的,企業(yè)需要其他的技術(shù)手段來(lái)保證員工賬號(hào)和密碼的安全。

密碼管理器

密碼管理器是一種密碼安全解決方案,它使用一個(gè)工具對(duì)用戶所有的密碼進(jìn)行統(tǒng)一管理,在其他應(yīng)用中注冊(cè)賬號(hào)時(shí)還能自動(dòng)生成高強(qiáng)度的密碼。Lastpass就是個(gè)常用的密碼管理器,常見的瀏覽器也都提供了密碼管理器功能。

但是密碼管理器都是將用戶的密碼存儲(chǔ)在云端,其安全性依賴于密碼管理器的安全性,有點(diǎn)像把所有雞蛋放在一個(gè)籃子里。在2011年Lastpass發(fā)出公告稱其內(nèi)部發(fā)現(xiàn)可疑的網(wǎng)絡(luò)活動(dòng),懷疑存在數(shù)據(jù)泄露,這不得不讓人懷疑密碼管理器的安全性。

雙因素認(rèn)證

雙因素認(rèn)證是最另一種常見的增強(qiáng)認(rèn)證手段,用戶在登錄時(shí)需要輸入一個(gè)只有他自己才能獲取到的隨機(jī)數(shù)字,一般是手機(jī)短信驗(yàn)證碼或者動(dòng)態(tài)令牌,所以攻擊者即使獲取了賬號(hào)密碼,也沒(méi)有辦法登錄該賬號(hào)。

然而雙因素認(rèn)證也不是絕對(duì)安全的,不然怎么會(huì)有這么多電信詐騙,這里邊的根源還是人的弱點(diǎn),攻擊者通過(guò)電話欺詐的方式,也可以讓安全意識(shí)薄弱的受害者交出自己的短信驗(yàn)證碼。而網(wǎng)頁(yè)釣魚把密碼和短信碼一起釣走的案例也不少見。

雙因素認(rèn)證會(huì)一定程度上影響用戶使用體驗(yàn),大家都體驗(yàn)過(guò)辦理重要事情時(shí)短信驗(yàn)證碼收不到的情況,點(diǎn)了多次收到多條短信時(shí)又不知道哪條是對(duì)的。

零信任方案

密碼登錄本質(zhì)上是一個(gè)信任問(wèn)題,它基于一個(gè)假設(shè):擁有正確的密碼就是擁有可信任的身份。但遺憾的是這個(gè)假設(shè)在很多時(shí)候并不成立,例如上邊各種針對(duì)密碼的攻擊行為,都讓不可信的人獲得了密碼。

業(yè)界提出了零信任的概念,它的基本原理是假設(shè)網(wǎng)絡(luò)中每個(gè)環(huán)節(jié)默認(rèn)都是不可信的,只有經(jīng)過(guò)明確的身份認(rèn)證和授權(quán)才能訪問(wèn)相應(yīng)的資源。如果僅看這一點(diǎn),它相比密碼認(rèn)證好不到哪里去。但是零信任除了身份認(rèn)證和授權(quán),還加入了訪問(wèn)行為上下文的可信驗(yàn)證,例如終端設(shè)備是否可信、是否使用了常用的網(wǎng)絡(luò)環(huán)境,這些都可以輔助判斷訪問(wèn)者是否可信。

零信任可以結(jié)合雙因素認(rèn)證方案,在注冊(cè)可信設(shè)備或者接入可信網(wǎng)絡(luò)時(shí)進(jìn)行雙因素認(rèn)證,而在安全環(huán)境不發(fā)生變化的情況下后續(xù)無(wú)需再進(jìn)行多次認(rèn)證,相比死板的雙因素認(rèn)證擁有更好的使用體驗(yàn)。

此外,零信任方案還可提供單點(diǎn)登錄(SSO),用戶無(wú)需為不同的系統(tǒng)設(shè)置不同的密碼,也不用擔(dān)心弱密碼產(chǎn)生的威脅,它提供了比密碼管理器更加安全的憑證管理方案。

(文中圖片源于互聯(lián)網(wǎng),侵權(quán)請(qǐng)聯(lián)系刪除)

[免責(zé)聲明]

原文標(biāo)題: Deep Insight 丨 密碼安全怎么解?

本文由作者原創(chuàng)發(fā)布于36氪企服點(diǎn)評(píng);未經(jīng)許可,禁止轉(zhuǎn)載。